- Una definición

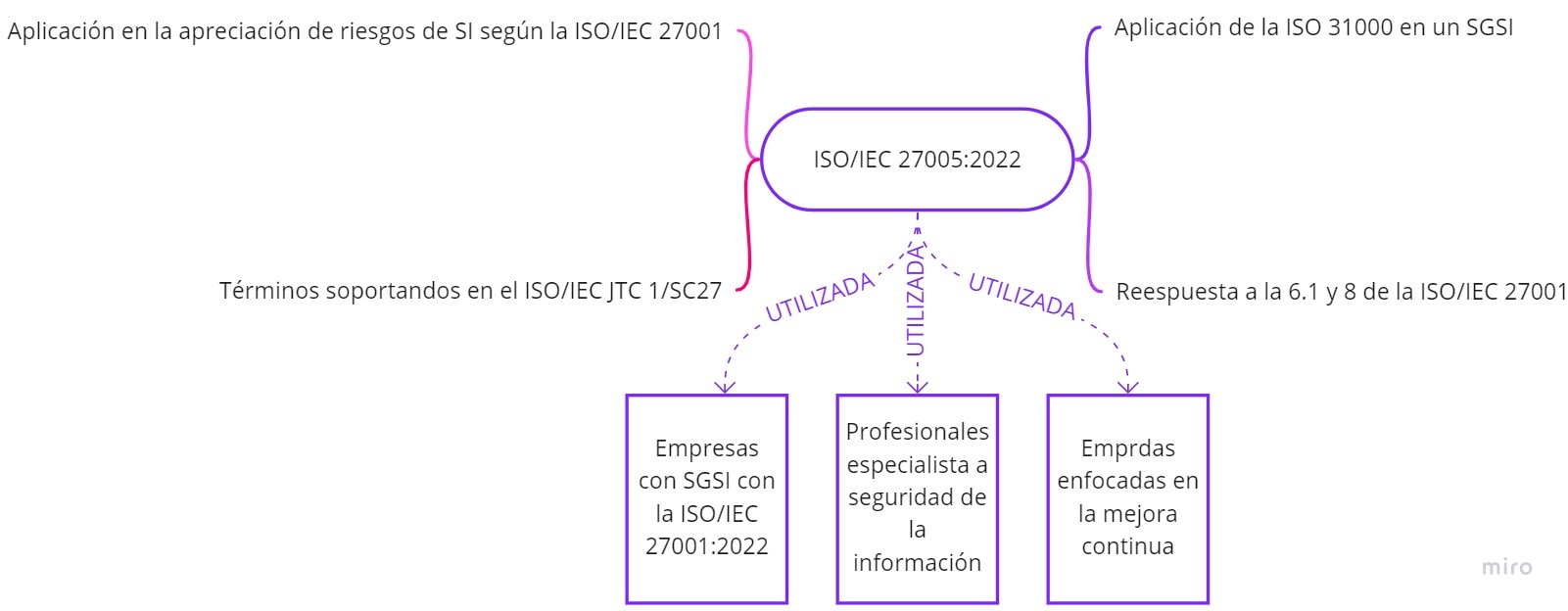

La ISO/IEC 27005 es una guía internacional de seguridad de la información que proporciona un marco para la gestión de riesgos y la implementación de medidas de seguridad adecuadas. Está diseñado para ayudar a las organizaciones a proteger sus activos de información valiosos, incluyendo información clasificada como confidencial y sensible. La norma establece un proceso sistemático para identificar y evaluar los riesgos, seleccionar medidas de seguridad apropiadas, implementarlas y monitorear su efectividad. La ISO/IEC 27005 es una parte integral de la familia de normas ISO/IEC 27000 que tratan de la seguridad de la información, ciber seguridad y protección de la privacidad.

Fuente: propia

- Aplicación

La ISO/IEC 27005 tiene un alcance amplio y se aplica a cualquier tipo de organización, independientemente de su tamaño o sector, que almacene, procese o transmita información confidencial y sensible. Esta norma se puede utilizar para proteger cualquier tipo de información, incluyendo datos personales, financieros, comerciales, de salud, gubernamentales, etc.

El alcance de la ISO/IEC 27005 incluye la gestión de riesgos, la implementación de medidas de seguridad, la evaluación de la eficacia de la seguridad de la información, la mejora continua, la documentación y la auditoría interna. La norma se enfoca en la gestión de riesgos y no en la tecnología en sí misma, por lo que se puede utilizar con cualquier tecnología o sistema de información. La norma es aplicable a cualquier fase del ciclo de vida de la información, desde la planificación hasta la eliminación.

- Estructura

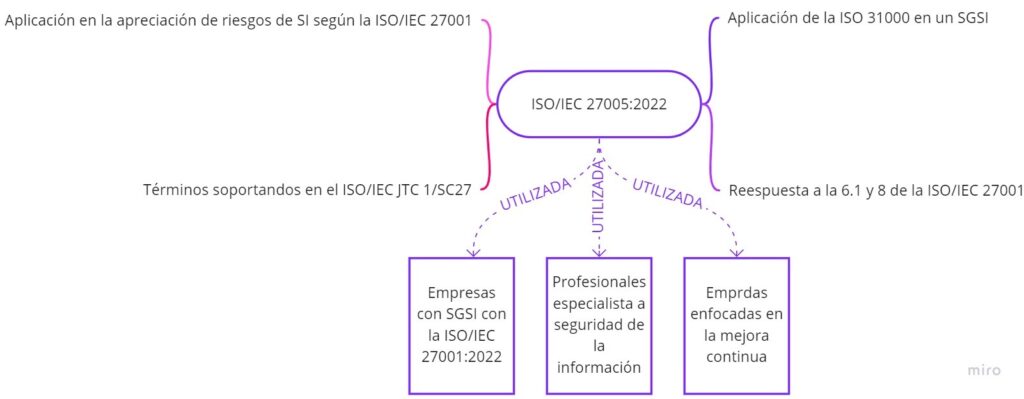

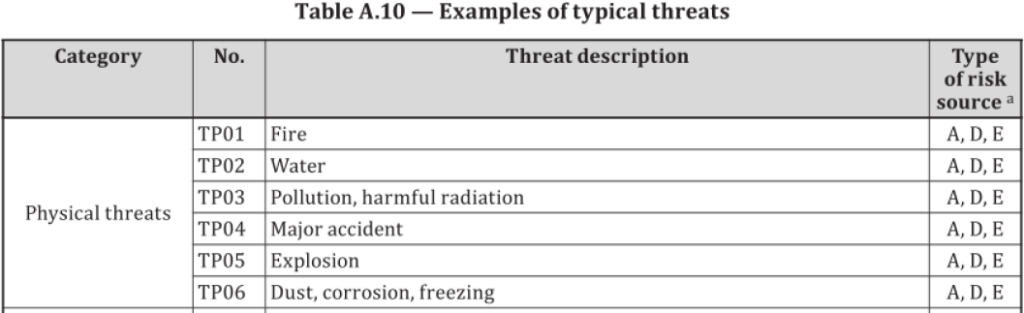

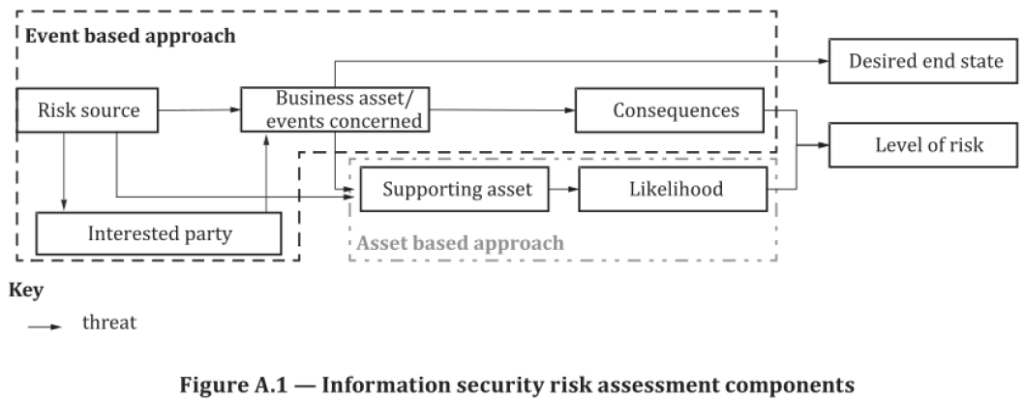

Al ser una guía, este documento no cuenta con la estructura de alto nivel, no obstante, cuenta con las secciones correspondientes al proceso de gestión de riesgos de seguridad de la información, partiendo por unas generalidades del proceso de gestión de riesgos en la que vemos una clara referencia a la estructura que establece la ISO 31000:2018. Posteriormente describe cada componente, destacando que el proceso de gestión de riesgos es iterativo, es decir, que es un proceso que se repite constantemente en el tiempo. La gestión de riesgos no es un evento puntual, sino un proceso continuo que debe ser revisado y actualizado regularmente; por lo que es de vital importancia que la organización cuente con una metodología documentada y con registros que permitan ejecutarlo frecuentemente, contando con resultados consistentes y comparables. Cabe destacar que el proceso de gestión de riesgos es una herramienta de apoyo para la toma de decisiones y, este caso, especializada en la seguridad de la información.

Fuente: propia

La iteración del proceso de gestión de riesgos de seguridad de la información se fundamenta en estas 5 actividades:

- Formular y seleccionar opciones de tratamiento de riesgo

- Planear e implementar el tratamiento

- Evaluar la eficacia del tratamiento

- Decidir si el riesgo residual es aceptable

- Aumentar el tratamiento si el riesgo residual no es aceptable

Estas actividades nos permiten definir el ciclo de vida de la gestión de riesgos según el siguiente esquema:

Fuente: ISO/IEC 27005:2022

- Análisis con base en la posibilidad-consecuencia

La ISO/IEC 27005 se basa en el método probabilidad-consecuencia que es un enfoque común en la gestión de riesgos de seguridad de la información que implica la evaluación de la probabilidad de que un riesgo particular se materialice y el impacto que tendría en la organización si ese riesgo se realiza.

Este método se lleva a cabo en 3 etapas principales:

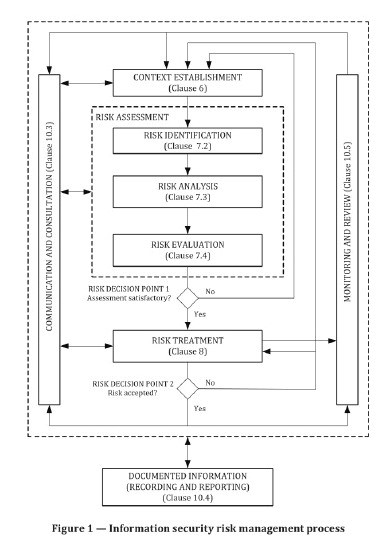

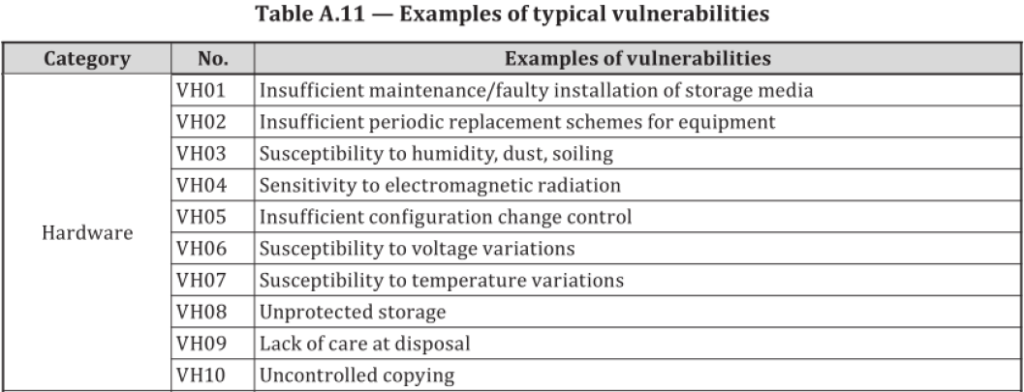

- Identificación de riesgos: para ello la norma cuenta con la tabla A.10 y A.11 que permite reconocer una librería de amenazas y vulnerabilidades que nos permitirá reconocer los riesgos a los que están expuestos los activos principales y de soporte de la organización.

Fuente: ISO/IEC 27005:2022

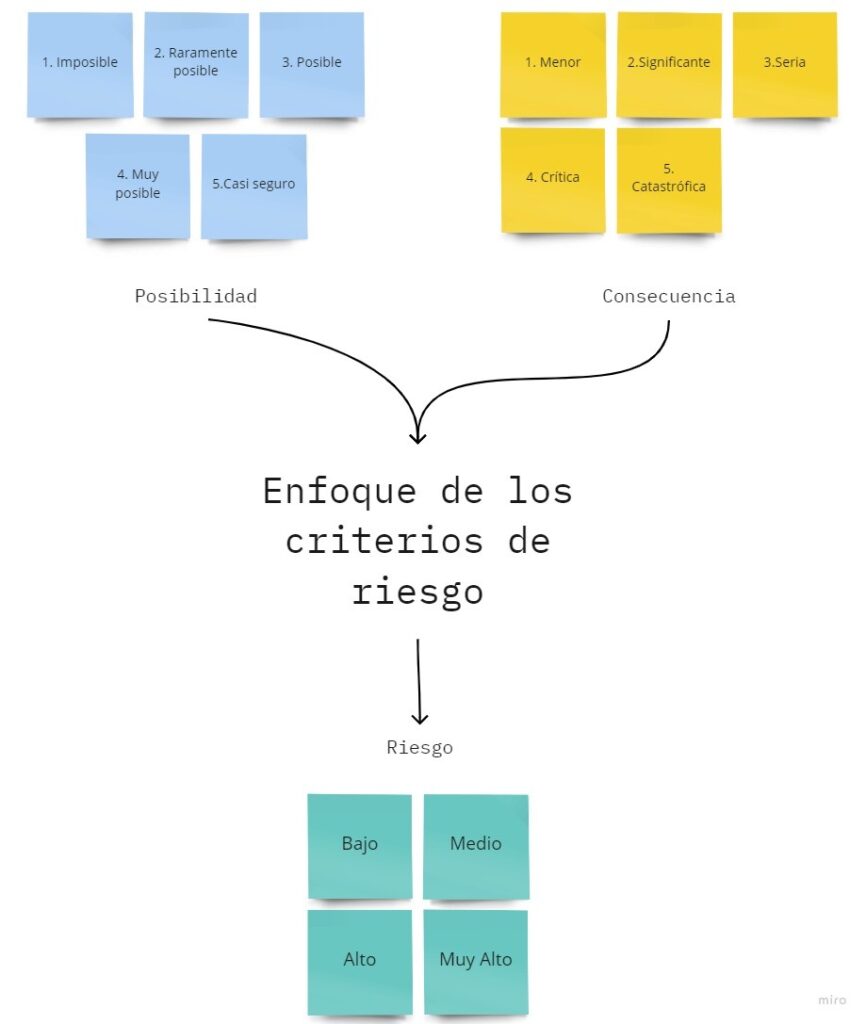

- Análisis: se trata del uso de la parametrización de las dimensiones de posibilidades y consecuencias que se definen a continuación

Posibilidad: La norma trae un ejemplo que permite definir claramente la posibilidad en 5 niveles:

1. Imposible

2. Raramente posible

3. Posible

4. Muy posible

5. Casi seguro

Cada una con una descripción que orienta claramente a los usuarios

Consecuencias: La norma trae un ejemplo que permite definir claramente la consecuencia en 5 niveles:

1. Menor

2. Significante

3. Seria

4. Crítica

5. Catastrófica.

Cada una con una descripción que orienta claramente a los usuarios

Fuente: Propia

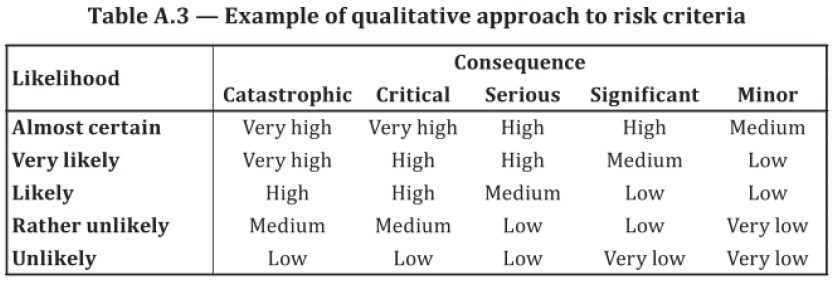

- Valoración de riesgos:

El resultado final de esta evaluación es un puntaje que se compara con los criterios de aceptación del riesgo, y que se puede utilizar para priorizar la gestión de riesgos y para tomar decisiones informadas sobre cómo abordar los riesgos identificados.

Fuente: ISO/IEC 27005:2022

La norma nos indica que la evaluación probabilidad-consecuencia es un proceso dinámico que debe ser actualizado regularmente, para reflejar cambios en los riesgos y en la organización. Además, este método no garantiza una solución perfecta para la gestión de riesgos de seguridad de la información, sino que es solo una herramienta útil para la toma de decisiones informadas en este contexto.

- Un proceso iterativo

Todos estos elementos se configuran para contar con un proceso iterativo sujeto al monitoreo y revisión, que ayuda a que los resultados sean consistentes y comparables y a asegurar que las decisiones que se tomen serán con la mejor información disponible.

Fuente: ISO/IEC 27005:2022

El uso de la ISO/IEC 27005 2022 es una gran oportunidad para las organizaciones que están implementando un sistema de gestión de seguridad de la información. Hay que tomar en cuenta que la apreciación de riesgos de seguridad de la información y el plan de tratamiento de riesgos conforman el corazón de dicho sistema, y su correcta definición permitirá a las organizaciones que lo implementen con una ventaja competitiva importante.

Bibliografía

- ISO/IEC. (2022). Information technology – Security techniques – Information security risk management (ISO/IEC 27005:2022). Geneva, Switzerland: International Organization for Standardization.

- OpenAI. (2021). ChatGPT. Recuperado de https://openai.com/api-beta/

0 comentarios